今夜格外的宁静,和好友互相聊了聊天,道了道最近发生的有趣的事情,心情还算不错!oh,对了,明天复联4就要上映了,买了首映票的我还是满怀期待的,毕竟我也算是一个漫威粉嘛😁

好啦,为了实现我对自己的承诺,所以我要每天坚持更新文章,只为记录自己

First

Improper Authorization and Accessing API with Missing Access Controls for POST, PUT & DELETE(https://medium.com/@thehacktivists/improper-authorization-and-accessing-api-with-missing-access-controls-for-post-put-delete-8e14acddeecc)

不正确的授权和错误配置的API相关错误,在修改用户名时,抓包发现提交参数的方式为PUT,而且将用户注销后,再次执行该数据包,依旧可以修改用户名或邮箱,构成了越权漏洞,攻击者可从外部对其他用户进行修改用户名及邮箱

Second

Ssrf to Read Local Files and Abusing the AWS metadata(https://medium.com/@pratiky054/ssrf-to-read-local-files-and-abusing-the-aws-metadata-8621a4bf382)

Ssrf读取本地文件和滥用AWS元数据

抓取并手动执行该应用程序上的用户的所有操作,之后检查了burp http历史记录中的所有可能请求,找到了一个这样的网址https://example.com/viewimage/?url= Aws图像位置(从aws存储和加载)所以这个端点基本上是加载用户在网站上传的图像,图像存储是在aws存储桶中

构造了一个带有xss的网页,尝试访问并弹框(失败),仅仅是下载了一个空文件

尝试读取内部文件:https://example.com/viewimage/?url=file:///etc/passwd,下载了passwd文件,并且是有内容的,之后读取下载元数据及访问密钥、令牌等

PS:

昨晚看错了时间,虽然一路狂奔,但还是耽误掉了将近30分钟的电影。Oh,shit!复联4还是算很完美的结局的(。・∀・)ノ

Third

Exposed Source Code(https://medium.com/@ghostlulzhacks/exposed-source-code-c16fac0032ff)

暴露的源代码

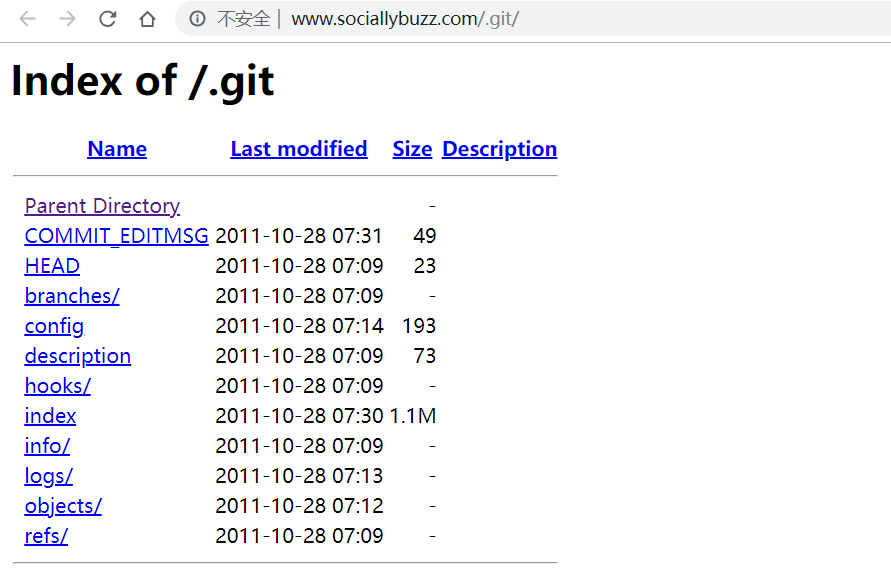

Git是一个修订控制系统,它包含一个隐藏文件夹“.git” 。此文件夹基本上充当项目的快照。每次创建文件时,git都会压缩它并将其存储到自己的数据结构中。压缩对象将具有唯一名称hash,并将存储在object目录下。这意味着您可以完全重新创建源代码以及存储库中的所有其他内容。如果您导航到“https://example.com/.git”并看到以下内容,则该端点易受攻击:

之后可以使用脚本(https://github.com/internetwache/GitTools/tree/master/Dumper)将网站源码提取到本地

1 | ./gitdumper.sh https://example.com/.git/ /output-directory/ |

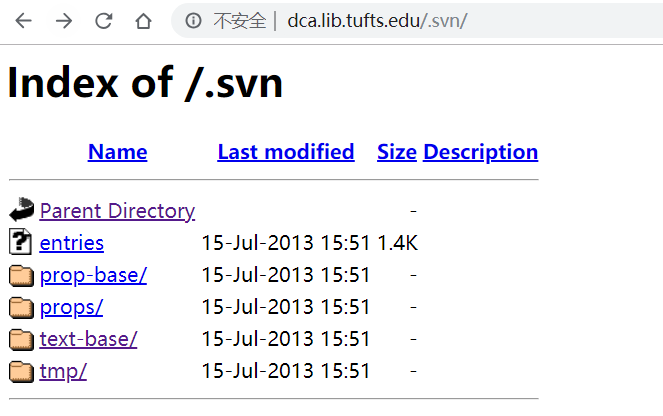

像Git这样的Subversion是一个修订控制系统,它包含一个隐藏的文件夹“.svn”。此文件夹还可用于重新创建站点上使用的源代码。只需导航到“https://example.com/.svn”,如果您看到以下内容,则端点易受攻击:

可使用脚本(https://github.com/anantshri/svn-extractor)将文件提取出来

1 | python svn_extractor.py --url https://example.com/.svn/ |

最后可以通过提取到的源码文件,对网站进行代码审计,从而发现漏洞

今天先水一波吧,昨晚看电影看的很晚,今天一天状态都不好。明天起,我会更努力的,fighting !!! (●’◡’●)