Recon新思路

0x00.常规性资产收集

1. 子域名收集

基于爆破类型:

- Sublist3r

- subdomainBurte

- subfinder

- layer子域名挖掘机

在线查询:

云悉资产

FOFA

Virstotal(基于证书查询)(https://www.virustotal.com/)

crt.sh(基于证书查询)(https://crt.sh/)

Dnsdumpster(基于DNS记录)(https://dnsdumpster.com/)

Threatcrowd (https://www.threatcrowd.org/)

aquatone

Github (通过二级域名寻找三级域名)

第三方接口查询网站:

riskiq

shodan

- findsubdomains

- censys.io

- dnsdb.io

字典的收集:

收集各个子域名枚举工具的字典,并去重

在rapid7的公开数据中有fdns和rdns的json数据,可提取其中的子域名作为字典,但是数据大概300G,并且需要排除脏数据

1

2https://opendata.rapid7.com/sonar.rdns_v2/

https://opendata.rapid7.com/sonar.fdns_v2/

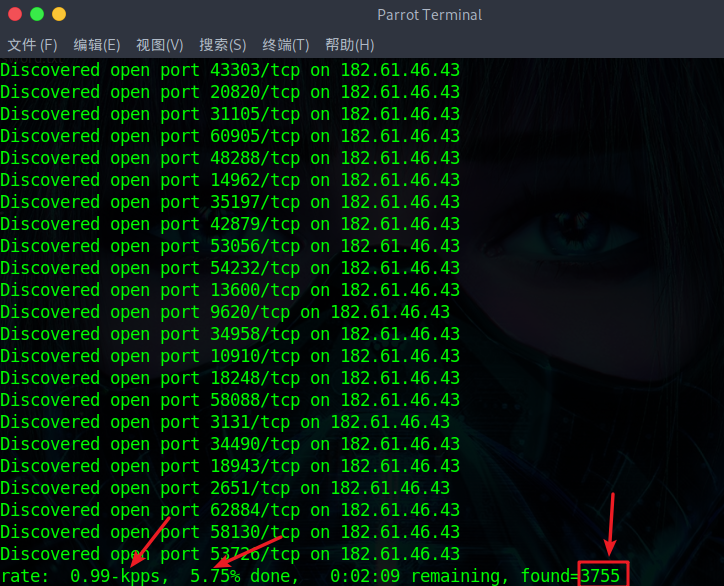

2. 端口扫描

Masscan:masscan ip -p0-65535 –rate 线程数

如果遇到有waf拦截,则会显示大量的开放端口

可以先设一个异常值80,一般网站也不会开放太多端口,监视masscan运行时打印出来的扫描到的端口数,如果超过异常值,则说明存在waf,并跳过该IP开始下一个,直接break进入下一个循环

PS:如果使用 masscan -o X 或- o J 等输出参数的话,不会显示打印内容,保存masscan打印的所有内容,使用正则提取出来开放端口

Nmap

-sV //识别服务端口

-Pn //跳过主机发现过程

–version-all //全部报文测试

–open //只探测开放端口

3. 路径扫描

目录爆破+路径扫描:msf中的brute_dirs、dir_listing、dir_scanner;dirsearch

Wfuzz:wfuzz -w dir.txt –sc 200,302,403 http://xxx.xxx.com/FUZZ

4. 旁站C段查询

在线旁站C段查询:www.webscan.cc、www.5kik.com、phpinfo.me

5.IP段收集

通过中国互联网信息中心查询属于厂商的ip获取到网络名称,通过网络名称反查IP段

例如:123.58.191.1 反查 IP段

后面还有很多IP段,这里就不列举了

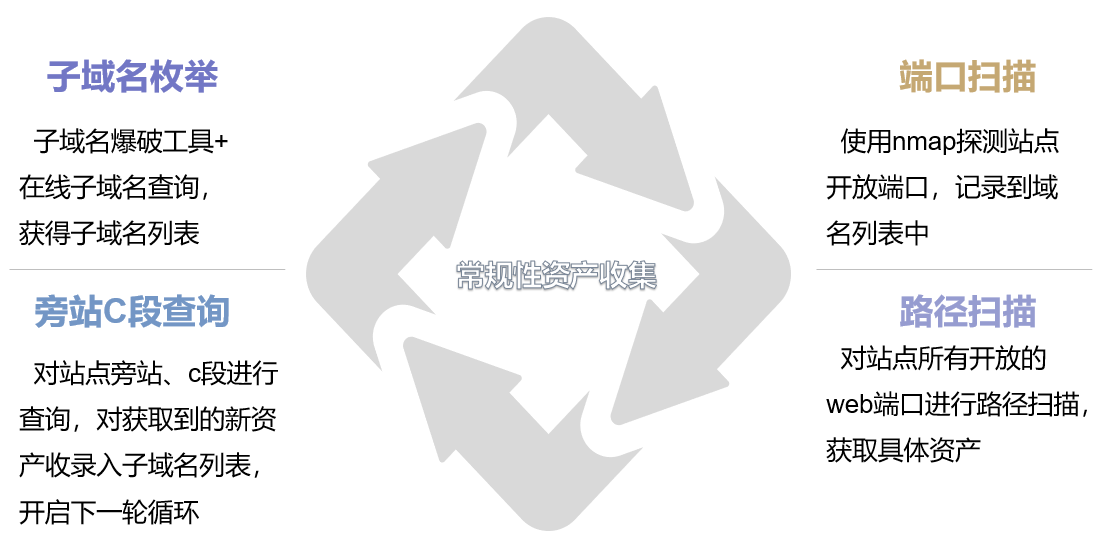

6. 总结

子域名收集: 子域名爆破工具 + 在线子域名查询 = 获得子域名列表

端口扫描:使用工具探测站点开放端口,保存到域名列表中(批量扫描所有子域名)

路径扫描:对站点所有开放的web端点进行路径扫描,获取具体资产

旁站C段查询:对站点旁站、c段进行查询,对获取到的新资产收录入子域名列表,开启下一轮循环

0x01.搜索引擎

1.子域名收集

site:域名

1. 页面内容

intext:域名

2. 目录

site:域名 之后观察结果中的目录路径

3. 敏感关键字搜索

parent dictionary site:域名

site:域名 intitle:”index of”

site:域名 asmx/xml

0x02.创造性思维

1. 构造接口

js文件中接口发现,寻找接口请求方式及是否存在信息泄露

2. 构造文件

通过敏感文件发现,查找是否可以download网站源码

3. 构造目录

404页面下可能存在可访问的敏感目录

4. 框架搭配

在框架报错的域名中,探测相关服务的敏感目录路径

例:actuator服务

| HTTP方法 | 路径 | 描述 | 鉴权 |

|---|---|---|---|

| GET | /autoconfig | 查看自动配置的使用情况 | true |

| GET | /configprops | 查看配置属性,包括默认配置 | true |

| GET | /beans | 查看bean及其关系列表 | true |

| GET | /dump | 打印线程栈 | true |

| GET | /env | 查看所有环境变量 | true |

| GET | /env/{name} | 查看具体变量值 | true |

| GET | /health | 查看应用健康指标 | false |

| GET | /info | 查看应用信息 | false |

| GET | /mappings | 查看所有url映射 | true |

| GET | /metrics | 查看应用基本指标 | true |

| GET | /metrics/{name} | 查看具体指标 | true |

| POST | /shutdown | 关闭应用 | true |

| GET | /trace | 查看基本追踪信息 | true |

swagger服务

/swagger-ui.html

/swagger/index.html#

0x03.关注企业动态

1. 微信公众号

2. 小程序

主要目的:企业动态:关注app、应用程序、新系统、新上线功能

0x04.Other Tips

1. GitHub搜索

搜索域名、username、password、邮箱地址及其他敏感信息

2. 漏洞回挖

关注修复方式、新的功能模块

3. 假性社工(应厂商要求)

如果厂商未要求禁止社工,可以打入内部群获取一手资料及敏感资料