Recon

0x00.Subdomain

1. 爆破型

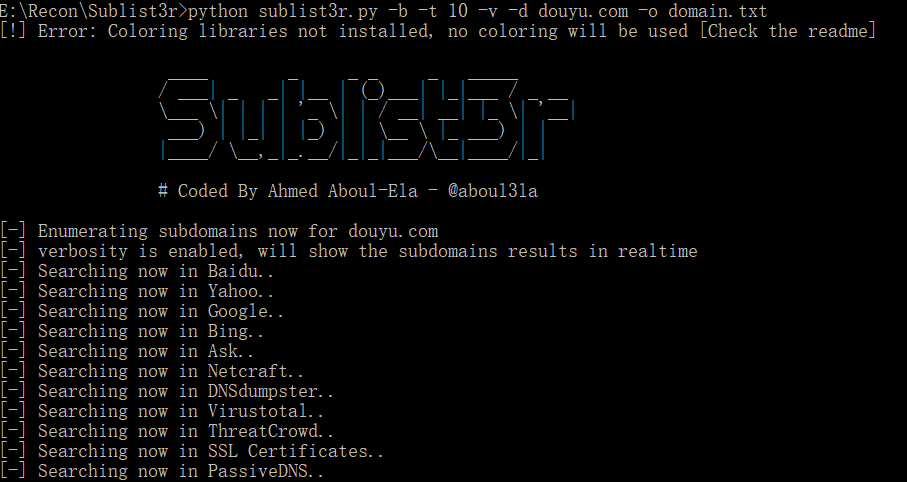

① sublist3r

| Short Form | Long Form | Description |

|---|---|---|

| -d | –domain | 用于爆破子域名的域名 |

| -b | –bruteforce | 启用subbrute bruteforce模块 |

| -p | –ports | 根据特定的端口扫描找到的子域 |

| -v | –verbose | 启用详细模式并实时显示结果 |

| -t | –threads | subbrute bruteforce使用的线程数 |

| -e | –engines | 指定以逗号分隔的搜索引擎列表 |

| -o | –output | 将结果保存到文本文件 |

| -h | –help | 帮助信息 |

1 | python subist3r.py -b -t 100 -v -d baidu.com -o domain.txt |

② Nmap

nmap –script dns-brute xxx.com (不建议使用)

③ Wfuzz

wfuzz -c -z file,domain.txt -Z -t 100 –sc 200,301,302,403,404 http://FUZZ.domain.com

-c 色彩显示 -z 调用字典文件 -Z 不允许报错 -t 线程 –sc 根据状态码判断允许显示的页面

☠ 爆破型优点:字典全,可以发现绝大部分子域名;缺点:字典收集不全

2. 基于证书

① crt.sh.sh (%=通配符) $2 ==> 代理地址 ;

$1 ==> 域名

grep 格式 以正则格式输出

1 | curl -x $2 http://crt.sh/?q=%$1 | grep "$1" | cut -d ">" -f2 | cut -d "<" -f1 (分割) | grep -v "" (去除空格) | sort -u (去重) >>domain.txt |

② censys.io

3. Google Dork

- -site :domain.com -inurl:dev

4. Shodan

Search by hostname==> hostname:baidu.com

filter

-ports 8080 8000 etc

-Title:Dashboard

-Product:tocat

5. 其他在线平台

https://searchdns.netcraft.com/

0x01. Port Scan

1.Nmap

2.Masscan

0x02. 目录扫描

1.Wfuzz

使用-R参数可以指定一个payload被递归的深度(数字)。例如:爆破目录时,我们想使用相同的payload对已发现的目录进行测试,可以使用如下命令:

1 | wfuzz -z list,"admin-login.php-test-dorabox" -R 1 http://127.0.0.1/FUZZ |

递归深度为1也就是说当发现某一个目录存在的时候,在存在目录下再递归一次字典(深入爆破目录)